Active Directory Fine-Grained Password Policies

Windows Server 2008 Active Directory Fine-Grained Password Policies Servisi, networkümüz içinde bulunan farklı kullanıcı ve grupları için ,farklı password policyleri ve accont lock policyleri oluşturmamıza imkan vermektedir.

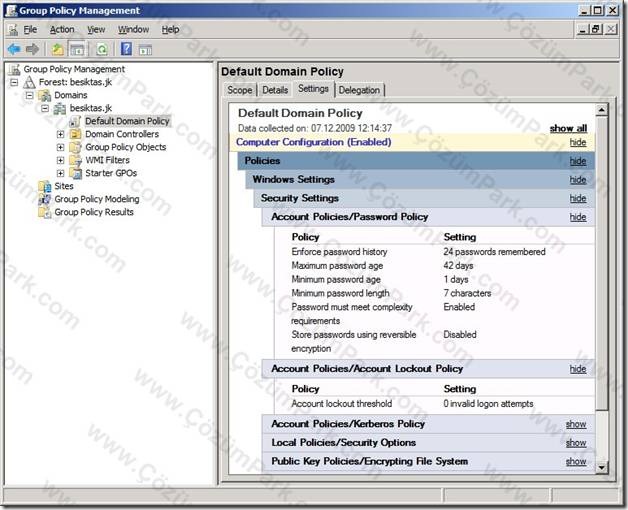

Microsoft Windows 2000 ve Windows Server 2003 Active Directory etki alanlarında, Active Directory üyesi bulunan tüm kullanıcılara tek bir password policysi ve account lock policy uygulanabiliyordu. Bu policy Default Domain Policy olarak bilinmekteydi.

Active Directory Fine-Grained Password Policies teknolojisinden önce, bir Domain Yöneticisi farklı kullanıcı ve gruplara, farklı password policysi ve accont lock policysi uygulamak istediği zaman birden fazla etki alanı veya parola policysi oluşturması gerekmekteydi.Fakat bu seçenekler bir çok yapı için uygun olmuyor ve yönetimi zorlaştırıyordu.

Active Directory Fine-Grained Password Policies teknolojisinden önce bir domain ortamında özel işlemler yapılmadıysa var sayılan olarak bütün kullanıcılara uygulanacak Policy yukarıda ki resimde görünmektedir.

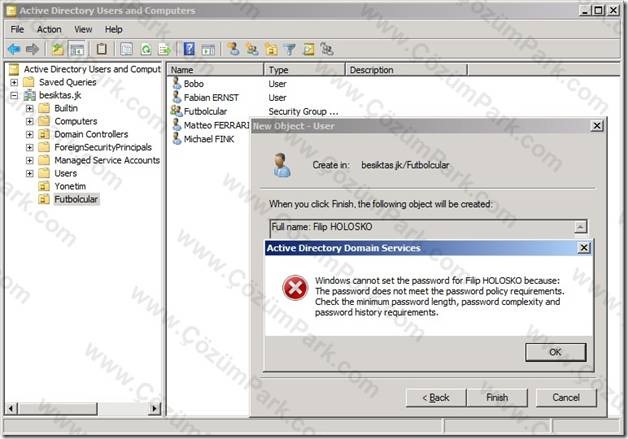

Varsayılan Default Domain Policysi üzerinde herhangi bir değişiklik yapmadıysak eğer, bir kullanıcı oluştururken veya bir kullanıcının parolasını sıfırlarken mevcut Default Domain Policy ayarlarına bağlıydık.

Yukarıda ki resimde görüldüğü gibi Parola ilkesine uymayan bir parola belirlediğimiz de alacak olduğumuz HATA mesajı yukarıda olup bizlerden Default Domain Policysi içinde tanımlanan niteliklerde olmasını şart koşmaktaydı.Bu niteliklerden makale devamında bahsetmekteyim.

Active Directory içerisinde bulunan farklı kullanıcı ve gruplara farklı password policy’ leri oluşturabilmek için AD Ds Fine-Grained Password Policies uygulamasını aktif duruma getireceğiz.Ve yapmış olduğumuz uygulamadan sonra besiktaj.jk domain içinde bulunan Yönetim grubu üyesi olan kullanıcılar ile Futbolcular grubu üyesi bulunan kullanıcılara farklı password’ler belirlenmesini gerçekleştireceğiz.

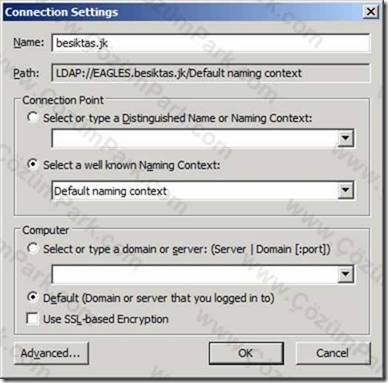

Uygulamamıza Active Directory Domain Servisi üzerinde start bölümüne adsiedit.msc yazarak başlıyoruz. Adsiedit konsolu üzerinde Connect to bölümünü tıklayarak Domain Controllerimiza bağlantıyı gerçekleştiriyoruz.

Name bölümüne domainimizin ismini (besiktas) ve uzantısını (jk) yazıyoruz.

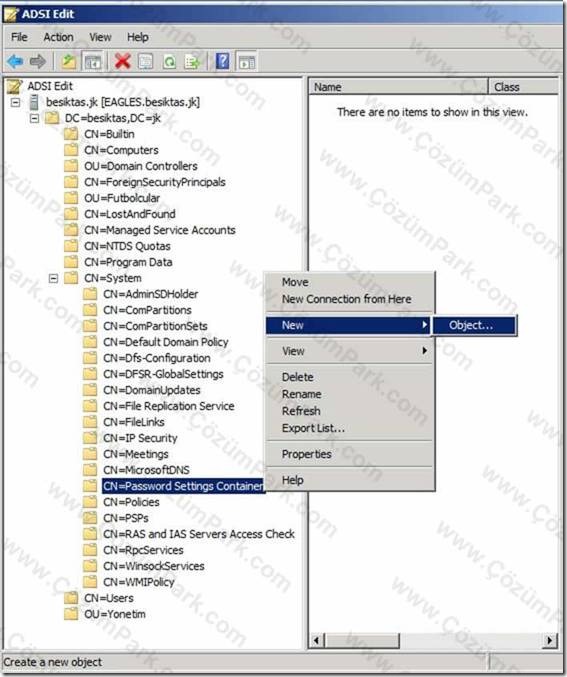

Başarılı bir şekilde bağlantıyı gerçekleştirmiş olduğumuz domain serverimiz üzerinde;

1. Domain.uzantısı[domain controller ismi.uzantısı] genişletiyoruz.

2. Dc=domain ismi, dc=domain uzantısı genişletiyoruz.

3. CN=system

4. CN=Password Settings Container bölümüne erişim gerçekleştiriyoruz.

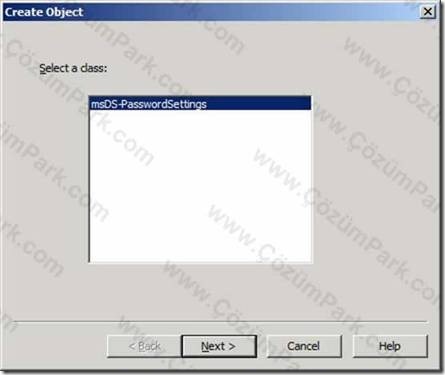

Default olarak burada hiç bir objemiz bulunmamaktadır. Dizinimiz üzerinde sağ tuş New butonuna basıp, Object kısmına tıklıyoruz.

Create Object kısmında ilk bölümde bir değişiklik yapamıyoruz.Next ile ilerliyoruz.

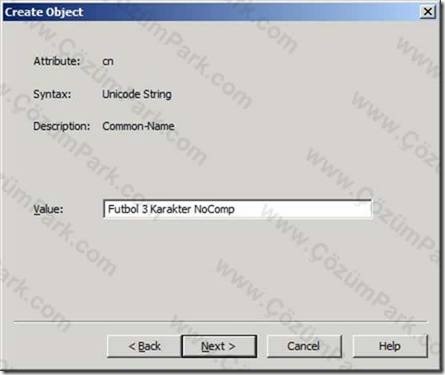

Common-Name bölümünde oluşturacak olduğumuz Fine-Grained Password Policy ’si için deValue bölümüne bir isim veriyoruz.Bu isim Password Settings Container bölümünde oluşacak olan objenin ismi olacaktır.

Oluşturacak olduğumuz Policy’ nin niteliklerini taşıması önerilmektedir.

Örnek olarak vermiş olduğum Value değeri Futbol 3 karakter NoCompisminde olup, futbolcular gurubuna uygulanacak olan bir polisi olduğunu belirtiyorum. En az 3 karakterlik bir parola olması gerektiğini ve karmaşık bir parola istemediğimi belirtmiş oluyorum.

Password Settings Precedence bölümünde, birden fazla (farklı kullanıcı ve gruplar için )Fine-Grained Password Policy’si oluşturacaksak eğer Value değerleri önemlidir.

Oluşturacak olduğumuz her bir Value Değeri bir birinden farklı olması önerilmektedir.Value değerleri 1 den başlamaktadır.

Senaryomuza göre ;

ilk Fine-Grained Password Policysini Futbolculara uygulayacağım ve değerini 10 verdim.

İkinci uygulayacak olduğum Fine-Grained Password Policyisini Yönetime uygulayacağım ve değerini 20 vereceğim.

Ve diğer uygulayacak olduğum Fine-Grained Password policylerini aynı şekilde devam ettireceğim.

Bir kullanıcı her iki grubun üyesi ise Value değerleri bu durumda öncelik kazanmaktadır.Value değeri küçük olan Fine-Grained Password Policysi bu kullanıcıya uygulanacaktır.

Diğer bir karşılaşacak olduğumuz senaryo ise bir kullanıcı veya gruba birden fazla Fine-Grained Password Policysi uygulandıysa aynı eylem, yani Value değeri küçük olan policy uygulanacaktır.

Bir kullanıcı veya gruba hiç bir şekilde Fine-Grained Password Policysi uygulanmadıysa Default Domain Policy’sinde ki Password Policysi uygulanacaktır.

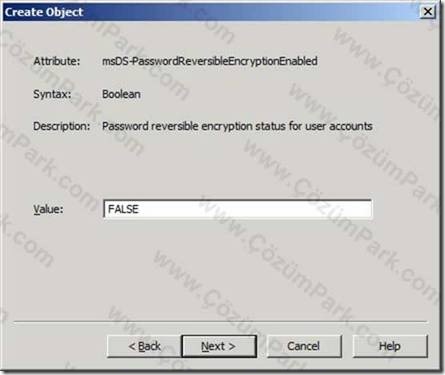

Password reversible encryption status for user accounts (Store passwords using reversible encryption) bölümünün değerini False olarak belirliyorum. Bu özelliğin kullanılmamasını isteyeceğim.Bu güvenlik ayarı Varsayılan değer olarak kapalı durumdadır.

Eğer bizler bu güvenlik ayarını aktif duruma getirmek istersek

Computer Configuration\Windows Settings\Security Settings\Account Policies\Password Policy\

Yolunu izleyip Domain Ortamımızda ilgili değeri değiştirebiliriz.

Bu politikanın yapmış olduğu işlem, kullanıcılarımızın kimlik bilgilerini şifreleyerek saklanmasını sağlamaktır. Bu politikadan etkilenecek olan protocol ve uygulamalar IAS, IIS vb..servislerdir.

Password History Length for user accounts bölümünde Value değerini 24 olarak belirtiyorum. Belirtmiş olduğum bu değer , uygulamış olduğum bu policyden etkilenen kullanıcı veya grupların aynı parolayı 24 farklı parola değişikliğinden sonra tekrardan verebileceği anlamına gelmektedir.

Yani bir kullanıcının ilk seçmiş olduğu parola 123 olsun.Parola değiştirme günü geldi ve tekrardan değiştirdiği zaman aynı parolayı yani 123 parolasını tekrardan veremeyecektir.123 parolasını ,bir kullanıcı tekrardan vermek isterse en az 24 farklı parola vermelidir. 24 farklı paroladan sonra sıfırlamaya gideceği için 25 nci parola olarak tekrardan 123 parolasını atayabilir duruma geliyor.

Bu policy Default Domain Policysinde Enforce password historyolarak bilinmektedir. Default olarak aktif durumdadır. Default domain Policysinden bu değeri değiştirmek istersek aşağda ki yolu takip etmemiz gerekmektedir.

Configuration\Windows Settings\Security Settings\Account Policies\Password Policy\

Enforce password history policysi varsayılan olarak;

Domain Controller Serverlarda 24’ dür.

Stand-alone serverlarda 0’ dır

Member serverlarda ise Domain Controller üzerinde ne uygulandıysa aynısıdır.

Password complexity status for user accountsbölümünde Value değerini FALSE olarak veriyorum. Vermiş olduğum bu değer ile Fine-Grained Password Policysinin uygulanacak kullanıcı ve gruplarının complex (karmaşık) parola kullanmalarını zorunlu duruma getirmiyorum.

Bu policy Default Domain Policysinde Passwords must meet complexityolarak bilinmektedir. Default olarak aktif durumdadır. Default domain Policysinden bu değeri değiştirmek istersek aşağda ki yolu takip etmemiz gerekmektedir.

Configuration\Windows Settings\Security Settings\Account Policies\Password Policy\

Karmaşık (complexity) parolasını oluşturabilmemiz için, bir parola içinde, aşağıda ki karakterlerden en az bir tanesi olmak zorundadır.

Büyük harf : A, B, C …..

Küçük harf : a, b, c …..

Rakam : 0, 1,2, 3, 4, 5, 6, 7, 8, 9

Karakter : ` ~ ! @ # $ % ^ & * ( ) _ + – = { } | \ : ” ; ‘ <> ? , . /

Minimum Password Length for user accounts bölümünde Value değerini 3 olarak belirtiyorum. Belirtmiş olduğum bu değer , uygulamış olduğum bu policyden etkilenen kullanıcı veya gruplarının oluşturacak oldukları parolaların en az 3 karakter olmasını şart koşuyorum. Bu değeri 1 ile 14 arasında verabilmekteyiz.

Bu policy Default Domain PolicysindeMinimum password lengtholarak bilinmektedir. Default olarak aktif durumdadır. Default domain Policysinden bu değeri değiştirmek istersek aşağda ki yolu takip etmemiz gerekmektedir.

Configuration\Windows Settings\Security Settings\Account Policies\Password Policy\

Minimum password lengthpolicysi varsayılan olarak;

Domain Controller Serverlarda 7’ dir.”

Stand alone serverlarda 0’ dır

Member serverlarda ise Domain Controller üzerinde ne uygulandıysa aynısıdır.

Minimum Password age for user accounts bölümünde Value değerini 5:00:00:00 olarak belirtiyorum. Belirtmiş olduğum bu değer , uygulamış olduğum bu policyden etkilenen kullanıcı veya grupların parolasının minimum 5 gün geçerli olacağını belirtiyorum.

5 : Gün

00 : Saat

00 : Dakika

00 : Saniye olarak değerler verebilmekteyiz.

Bu policy Default Domain Policysinde Minimum password age olarak bilinmektedir. Default olarak aktif durumdadır ve 1 gün olarak yapılandırılmıştır. Default domain Policysinden bu değeri değiştirmek istersek aşağda ki yolu takip etmemiz gerekmektedir.Verebilecek olduğumuz değerler1 ile 998 gün arasında olmalıdır. Eğer bir parolanın derhal değiştirilmesini istiyorsak değeri 0 olarak atamamız gerekmektedir.

Default domain Policysinden bu değeri değiştirmek istersek aşağda ki yolu takip etmemiz gerekmektedir.

Configuration\Windows Settings\Security Settings\Account Policies\Password Policy\

Minimum password lengthpolicysi varsayılan olarak;

Domain Controller Serverlarda 1’ dir.”

Stand alone serverlarda 0’ dır

Member serverlarda ise Domain Controller üzerinde ne uygulandıysa aynısıdır.

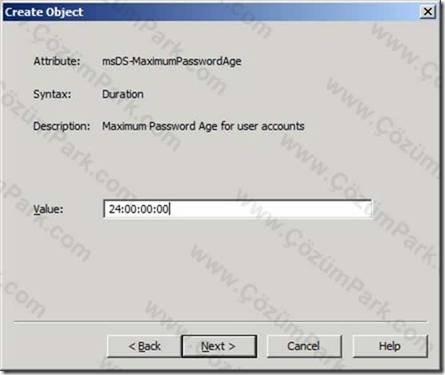

Maximum Password age for user accounts bölümünde Value değerini 24:00:00:00 olarak belirtiyorum. Belirtmiş olduğum bu değer , uygulamış olduğum bu policyden etkilenen kullanıcı veya grupların parolasının maxsimum 24 gün geçerli olacağını belirtiyorum. 24 gün sonrasında parola değiştirilmesi için kullanıcılarımız yönlendirilecektir.

24 : Gün

00 : Saat

00 : Dakika

00 : Saniye olarak değerler verebilmekteyiz.

Bu policy Default Domain Policysinde Maximum password age olarak bilinmektedir. Default olarak aktif durumdadır ve 42 gün olarak yapılandırılmıştır. Default domain Policysinden bu değeri değiştirmek istersek aşağda ki yolu takip etmemiz gerekmektedir. Atayacak olduğumuz değer1 ile 999 gün arasında olmalıdır.Eğer bir kullanıcının parolasının hiç bir zaman değiştirilMEsin istiyorsak Passwords Never Expire bölümünü seçmeliyiz.

Default domain Policysinden bu değeri değiştirmek istersek aşağda ki yolu takip etmemiz gerekmektedir.

Configuration\Windows Settings\Security Settings\Account Policies\Password Policy\

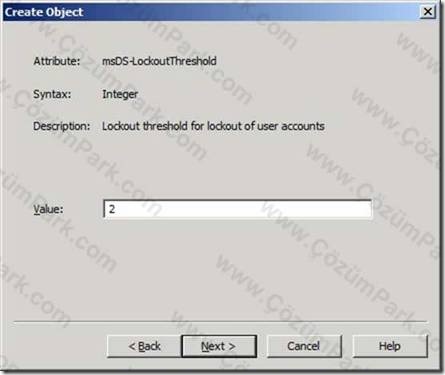

Lockout threshold for lockout of user accounts bölümünde Value değerini 2 olarak veriyorum. Vermiş olduğum bu değer ile Fine-Grained Password Policysinin uygulanacak kullanıcı ve gruplarının 2 seferden fazla yanlış parola girmeleri durumunda hesaplarının kilitlenmesini belirtiyorum.

Default domain Policysinden bu değeri değiştirmek istersek aşağda ki yolu takip etmemiz gerekmektedir.

Configuration\Windows Settings\Security Settings\Account Policies\Account Lockout Policy\

Varsayılan olarak bu değer 0 ‘ dır. Yanlış parola girilmesi sonucunda Hiç bir şekilde bir hesap kilitlenmemektedir.Bu değeri 0 ile 999 arasında değiştirebilmekteyiz.

Observation Windows for lockout of user accounts bölümünde Value değerini0:0:10:00 olarak veriyorum. Vermiş olduğum bu değer ile Fine-Grained Password Policysinin uygulanacak kullanıcı ve gruplarının, yanlış parola girişinden sonra kilitlenen kullanıcı hesaplarının en az 10 dakika kilitli durumda kalmasını istiyorum.

0 : Gün

0 : Saat

10 : Dakika

00 : Saniye olarak değerler verebilmekteyiz.

Default domain Policysinden bu değeri değiştirmek istersek aşağda ki yolu takip etmemiz gerekmektedir.

Configuration\Windows Settings\Security Settings\Account Policies\Account Lockout Policy\

Varsayılan olarak bu değer 0 ‘ dır. Yanlış parola girilmesi sonucunda kilitlenen kullanıcı hesabının tekrardan aktif duruma gelebilmesi Bu değeri 1 ile 99.999 dakika arasında değiştirebilmekteyiz.

Lockout duration for lockout of user accounts bölümünde Value değerini 0:0:10:00 olarak veriyorum. Vermiş olduğum bu değer ile Fine-Grained Password Policysinin uygulanacak kullanıcı ve gruplarının, yanlış parola girişinden sonra kilitlenen kullanıcı hesaplarının en az 10 dakika kilitli kaldıktan sonra açılması gerektiğini belirtiyorum.

0 : Gün

0 : Saat

10 : Dakika

00 : Saniye olarak değerler verebilmekteyiz.

Default domain Policysinden bu değeri değiştirmek istersek aşağda ki yolu takip etmemiz gerekmektedir.

Configuration\Windows Settings\Security Settings\Account Policies\Account Lockout Policy\

Varsayılan olarak bu değer 0 ‘ dır. Yanlış parola girilmesi sonucunda kilitlenen kullanıcı hesabının tekrardan aktif duruma gelebilmesi Bu değeri 1 ile 99.999 dakika arasında değiştirebilmekteyiz.

Kolay, ama detaylı bilgilendirmelerin ardından Fine-Grained password policymizi oluşturmuş durumdayız. Finish butonuna basarak policy sihirbazımızı sonlandırıyoruz.

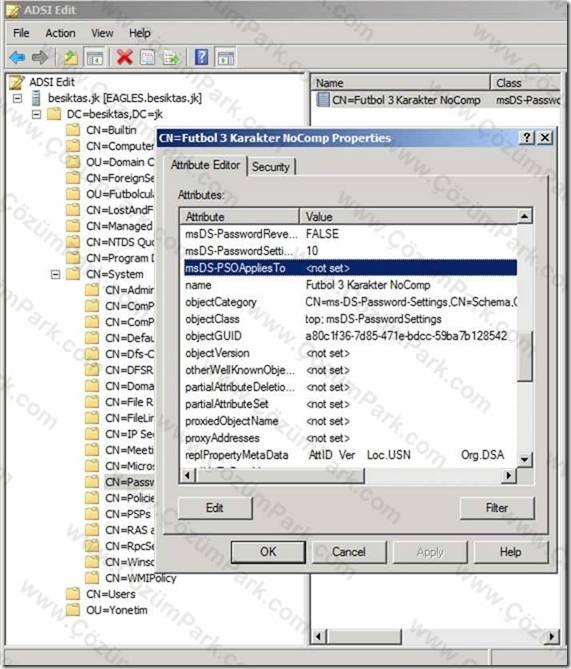

Oluşturmuş olduğumuz Futbol 3 karakter NoComp objesine çift tıklıyoruz. Attribute Editor bolumunde msDS-PSOApplies To bölümüne baktığımız zaman <not set>olduğunu görüyoruz ki bu policynin daha doğrusu attribute’ nin hiç bir kullanıcı veya gruba uygulanmadığını görebilmekteyiz.

Attribute’ mizi seçip edit butonuna basıyoruz.

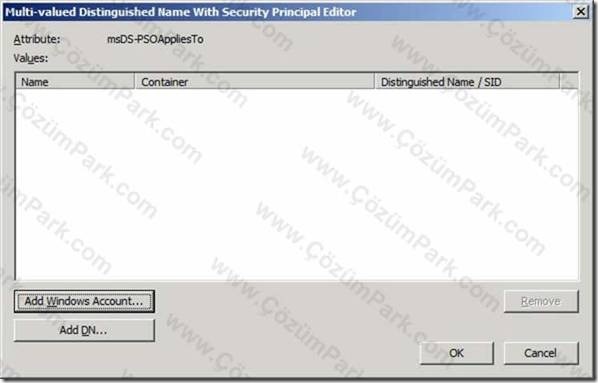

Add Windows Account bölümüne tıklayıp AD içinde, uygulamak istediğimiz kullanıcı ve grubu ekliyoruz.

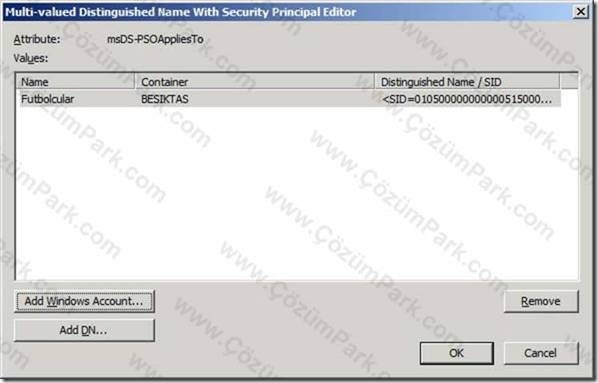

Oluşturmuş olduğumuz Attribute futbolcular grubunu etkileyecektir.

msDS-PSOApplies To bölümüne baktığımız zaman <not set> olarak gördüğümüz bölümün de artık futbolcular grubunun SID bilgisini görebilmekteyiz.

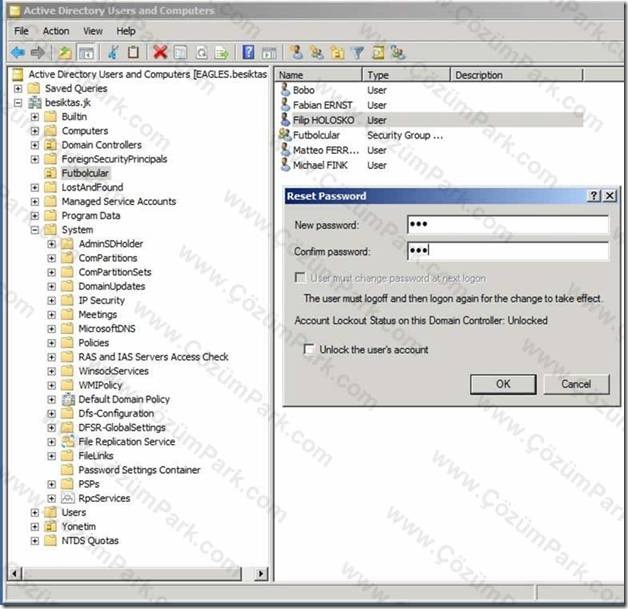

Futbolcular grubunun üyesi olan Filip Holosko’ nun parolasını değiştireceğiz.

Filip Holosko’ nun parolasını Default Domain Policy’sinden ETKILENMEKSIZIN bir parola oluşturacağız. Oluşturacak olduğumuz parola en az 3 karakter ve karmaşık olmayan bir parola olacaktır.

Parolayı başarılı bir şekilde değiştirdik.

Futbolcular gurubunun üyesi olmayan, AD üyesi olan Serdar BILGILI hesabında ise aynı ilkelere uygun bir parola belirleyememekteyiz.Sebebi ise Serdar Bilgili Kullanıcısı Yönetim gurubu içinde bulunan bir kullanıcıdır ve Default Password Policy’ sinden etkilenmektedir.

Fatih KARAALIOGLU