Forefront Stirling Bolum 1

Merhaba;

Yeni bir Forefront makalesi ile karşınızdayız.

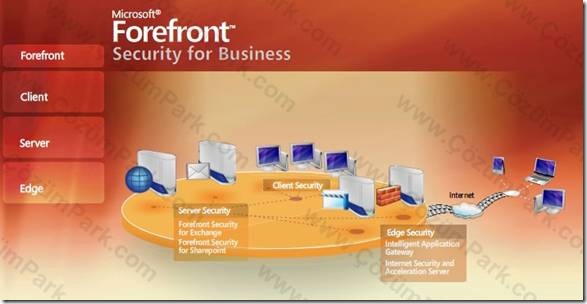

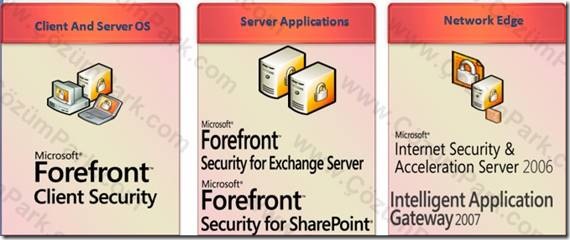

Artan güvenlik tehditlerine karşı alınan önlemler her ne kadar sistemlerimizi koruma altına alıyor olsa da her gelen yeni ürün ve beraberinde getirdiği özellikler aslında bizler için yönetilmesi, raporlanması ve bakımının yapılması gereken ek bir görev alanıdır. Ve yine bu yeni gelen sistemler veya ürünler var olan koruma yapımıza tam olarak entegre olamaz ise, bu nokta bizler için ayrı bir zorluk teşkil edeceklerdir. Güvenlik çözümlerine baktığımızda; detaylı, entegre ve basit yönetim imkanlarını bir arada sunan çözümler bizler için her zaman tercih sebebi olmuştur. Microsoft un güvenlik çözümleri de bu 3 temel üzerine kurulmuş ve bu doğrultuda çalışan ürünlerdir. Forefront markası da bu 3 temel özelliği barındıran ürünler ailesidir. Yani Forefront markası altında bu 3 temel özelliğe sahip ürünler bulunmaktadır. Bunlar aşağıdaki şekilde özetlenmektedir.

Burada Forefront Ürün Ailesinin içerisinde bulunan ürünlerin 3 ana grupta toplandığını ve bu ürün ailesi sayesinde sistemlerinizi uçtan uca koruyabildiğinizi görebiliyoruz. Forefront ürün ailesinin bu denli geniş ve tam koruma sağlaması aslında temel güvenlik ihtiyaçları ile alakalıdır. Tabii ki sizler bu korumayı birden çok ürün ile ve farklı markalar ile sağlayabilirsiniz. Ancak böyle bir çözüm üretmeniz halinde ; “artan lisans maliyetleriniz, birden çok yönetim konsolu ve getirdiği yönetim zorlukları, toplanan raporların dağınık ve birbirinden bağımsız olması” gibi temel sorunlar ile karşı karşıya kalacaksınız. Çünkü günümüzde şirket yapılarında gerek dış bağlantı güvenliği ( firewall, vpn vb. ) gerek uygulama sunucuları güvenliği ( exchange server, sharepoint server, OCS gibi ürünler için antimalware ve anti spam koruması ) gerekse istemci makineler için ( anti virüs, antispy, firewall, network erişim yazılımları ) pek çok güvenlik yazılımı bulunmaktadır. Bu güvenlik yazılımları gelecek tehditlere karşı bireysel cevaplar verdiği ve koordineli bir şekilde davranmadığı için ve yine bu ürünlerden gelen raporların dağınık ve bağımsız olduğu için aslında kullandığınız bu kadar güvenlik yazılımları sizi tehlikelere karşı gerçek manada korumamaktadır.

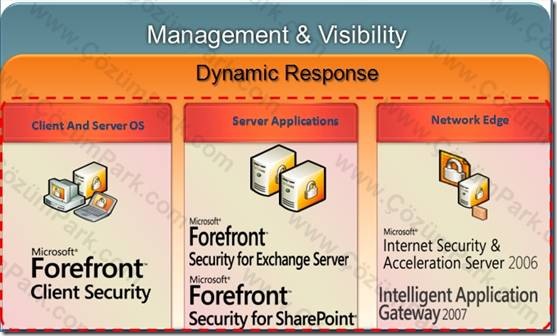

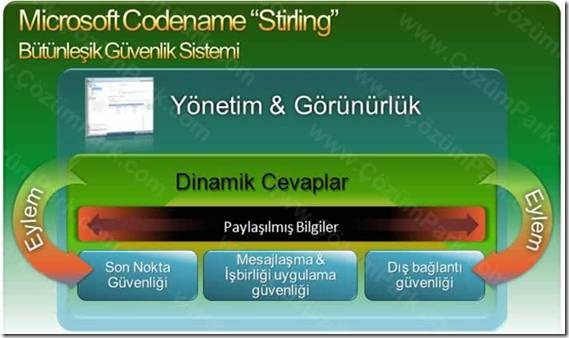

Forefront Stirling işte tam bu noktada devreye girerek; sahip olduğunuz güvenlik ürünleri arasında bir koordinasyon sağlayarak yine sizin belirlemiş olduğunuz kurallar çerçevesinde gelen tehditlere karşı dinamik olarak çözümler üretebilmektedir. Yani gelen her tehdit için bizzat sizin ilgilenmenize gerek kalmıyor tanımladığınız kurallar ile sahip olduğunuz ürünler entegre bir şekile çalışarak mevcut tehlikeler için koordineli bir şekilde çalışarak size tam bir güvenlik sağlamaktadır.

Forefront ürün ailesi ise bu sorunları mevcut ürünlerinin , “merkezi yönetim ve merkezi raporlamasını sağlayan” yeni ürünü olan “stirling” ile çözmektedir. Evet, tanım olarak stirling nedir dersek; Forefront Stirling Ürünü; gerek mevcut tüm forefront ürün ailesi gerekse diğer firmalar tarafından üretilmiş güvenlik ürünlerinin; merkezi yönetim, raporlama ve dinamik cevaplar ile yükseltilen güvenlik seviyesi sağlayan yeni nesil bir güvenlik ürünüdür.

Ürünün sloganı ise ; “Daha iyi koruma , daha hızlı cevap , daha ucuz maliyet” dir . Ürün özetlemek için ise aşağıdaki başlıkları kullanabiliriz.

Sahip olduğunuz güvenlik yazılımlarının merkezi olarak;

• Yönetim

• İzleme

• Raporlama

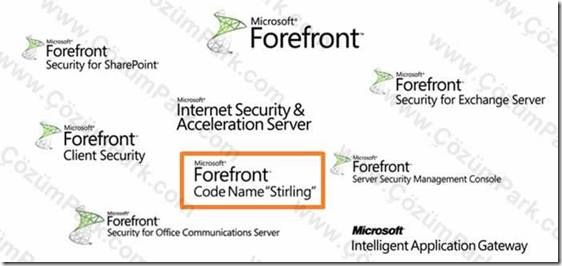

Ve bunların yanında en önemlisi tanımlanan kurallar çerçevesinde güvenlik tehtidlerine karşın sahip olduğunuz ürünler için dinamik cevaplar üretir. Bu bölümü biraz açıklamak gerekir ise ;Stirling ürününden önce forefront ürün ailesini aşağıdaki şekilde görebiliriz ;

Burada kullanacağınız pek çok konsol ve alacağınız pek çok rapor bulunmaktadır. Ancak bunların merkezi olarak işlenmesi ve yönetilmesi için forefront stirling ürünü gerekmektedir. Yönetim ve raporlama noktasındaki yönetimi gerçek zamanlı izlemede desteklemektedir. Ancak bu 3 ana başlıktan daha önemli olan nokta elde edilen bilgilerin ortak bir amaç için kullanılması ve bu sayede güvenlik seviyesinin yükseltilmesi olacaktır. Yani elinizde var olan pek çok güvenlik ürünü sahip olduğu verileri diğer güvenlik ürünlerinde verirse ortak verilerin ortak değerlendirilmesi sonucu daha hızlı ve etkili aksiyonlar gösterme şansına sahip olabiliriz.

İşte bu nedenle stirling üzerinde “Dynamic Response” dediğimiz ve oluşan bir takım olaylara karşı güvenlik altyapınızın sizden bağımsız bir şekilde otomatik olarak tehtidlere karşı önlemler almasını ve aksiyonlarda bulunmasını sağlayabiliyoruz.

Bu süreçte temel olan aslında “Paylaşılmış Bilgiler” dir. Yani TMG ürününden gelen bir log , FCS tarafından yorumlanırken ( stirling in üzerinde tanımlı olan kurallar sayesinde ) FCS üzerinden gelen bir bilgi de diğer bir forefront ürünü için aksiyon sebebi olabilir. Sahip olduğunuz Forefront veya diğer güvenlik ürünlerinden gelen ortak bilgiler ışığında tanımlı olan kurallar ”eylem” olarak ürünlere tekrar geri dönmektedir.

Peki sistem nasıl çalışıyor ? bu sorunun cevabını ise aşağıdaki şekil üzerinden cevaplayacağım .

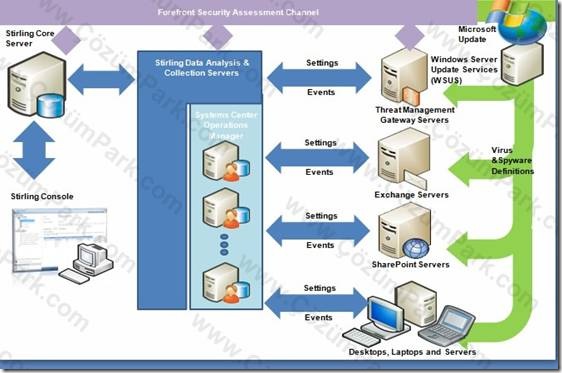

Şekilde görüldüğü gibi şirket organizasyonunuzda hem stirling hem de diğer forefront ürünlerini kullanmaktasınız. Öncelikle şirket yapınızda stirling ürünün olmadığını düşünelim. Bu durumda sahip olduğunuz diğer tüm forefront ürünlerini kendi konsolları üzerinden yönetebilirisiniz. Yani FCS konsol’ u açıp gerekli malware protection ayarlarını yapıp yine for exchange ürünü için keyword filter girebilirsiniz. Bunu yaparken bir yandan da for sharepoint ürünü için sharepoint sunucunuza upload veya sunucudan download edilecek dosya uzantılarını belirleyebilirsiniz. Tüm bu ayarlar her bir ürün için ayrı ayrı yapılmakta ve ayrı konsollar kullanmaktasınız ( veya forefront server security management konsol ürününü satın alarak for exchange , for sharepoint ve antigen ürünlerini merkezi olarak yönetim ve raporlama şansınız bulunmaktadır ). Ve yine bu tüm ürünler gerekli olan güncellemeleri de wsus sunucusu üzerinden çekmektedir. Ortama stirling kurulumu ile birlikte ise artık merkezi bir yönetim gelmektedir. Yani şekilde görüldüğü gibi artık tüm ürünlerin ayarları merkezi olarak toplanmakta ve yönetilmektedir. Yine raporlarda ( olaylar , events ) merkezi olarak SCOM altyapısı üzerinden stirling konsoluna gönderilmektedir. Stirling diğer forefront ürünlerinin bazılarında olduğu gibi raporlama noktasında ve bilgi toplama noktasında Operation Manager ürününü kullanmaktadır ve raporları ( olayları ) SQL veri tabanında saklamaktadır. Diğer güvenlik ürünlerinden gelen durumları rapor haline getirmekte ve konsol üzerinden güvenlik yöneticisine ulaştırmaktadır. Ayrıca güvenlik yöneticisinin yapmış olduğu konfigürasyon değişikliklerini de güvenli ürünlerine göndermektedir. Temel olarak çalışma mantığı bu şekildedir.

Şimdi ürünün bir şirket ortamına tam olarak neler kattığına bir örnek ile açıklık getirmek istiyorum.

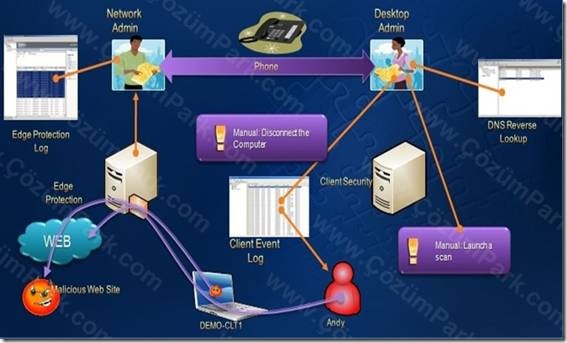

Aşağıdaki şekle bakarsak eğer; standart bir şirket yapısı görüyoruz.

Bu şirket için çalışan “Andy” isimli kullanıcımız internet üzerinden bilgisayarına worm vb kötü içerikli bir yazılım bulaştırmıştır. Bu yazılımın hareketleri firewall üzerinde tespit edilmiş ve bu firewall u kontrol eden sistem yöneticisi tarafından masa üstü yöneticisine bildirilmiştir. Masa üstü yöneticisi ise ilk olarak bu makinede bir tarama işlemi başlatmış ancak başarılı olamayınca makineyi ağdan koparmıştır. Tabi bu işlemlerin hepsi elle yapılmış ve logların takibi ile sonuca ulaşmıştır. Eğer firewall dan sorumlu olan yönetici logları geç fark etmiş olsaydı şirket bu kötü içerikli yazılımdan ciddi şekilde etkilenecekti. Yani bu yapıda aslında insan faktörünün ve hatta şans faktörünün ne kadar önemli olduğunu görebiliyoruz.

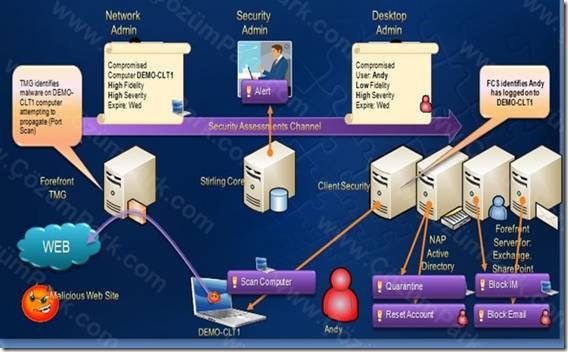

Peki aynı şirkete forefront ürün ailesi ve stirling kurduğumuzda bakalım ne oluyor;

Andy yine aynı kötü içerikli yazılımı bilgisayarına bulaştırıyor ve TMG ürünü hemen bunu fark ediyor ( port açma kapama veya tarama gibi hareketlerden ) ve bu bilgiyi stirling e yolluyor , stirling ise hemen bunu FCS ürünü ile paylaşıp bir tarama işlemini başlatıyor . Eğer tarama başarılı sonuçlanmaz ise NAP servisi sayesinde makineyi network ten uzaklaştırıyor ve bunların tamamını sistem otomatik olarak yapıyor. Sadece tek bir güvenlik yöneticisi ile ( logların takibi ve gerekir ise müdahele için ) bu işlerin ne kadar kolay ve otomatik gerçekleştiğini görebiliyoruz. Buradaki güvenlik yöneticisi masa başında olmasaydı bile bu işlemler aynı şekilde otomatik olarak gerçektelecektir. İşte tanımlamış olduğumuz “Dynamic Response rule” lar sayesinde şirketimiz gelen tehtidlere karşı çok daha hızlı aksiyonlar verebilmektedir.

Bu kadar genel bilgiden sonra ürünün kurulum aşamasına geçebiliriz.

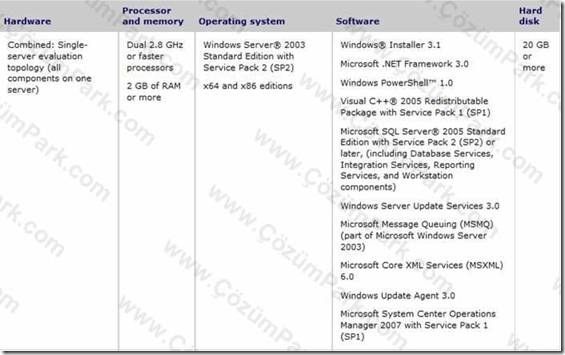

Henüz beta olan ürünün sistem gereksinimleri aşağıdaki gibidir ;

Tek bir makine üzerine kurulum yapılacak ise;

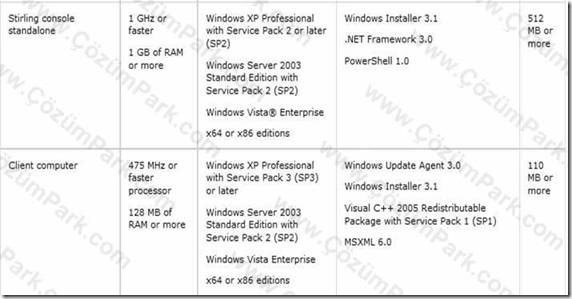

Konsol kurulumu ayrı bir makinede olacak ise ve istemci için gereksinimler;

Not; istemci tarafında SCOM agent ve diğer forefront ürünleri için gereken sistem gereksinimleridir.

Ben gerekli olan bileşenleri yükledim; yani Active Directory kurulumu yapıldı ve buna üye olan bir makine üzerinde kurulumlar yapıyorum çünkü SCOM ürününü PDC üzerine kurulamıyor. Bu makine üzerindeki diğer gereksinimlerde tamamlanmış durumda ( SQL, SCOM ve diğer yazılımsal gereksinimler ). Ancak bu kurulumlar ile ilgili olarak bir kaç özel durum mevcut.

Öncelikle SQL kurulumu için gereken bileşenler yukarıda belirtilmektedir. Bu bileşenler ile kurulum yapılırken SQL Server Reporting hesabı mutlaka bir domain hesabı olacaktır, bu nedenle local system hesabını seçmeyin ve bir domain user hesabını seçin ( domain admin gibi yetkili bir user olmasına gerek yoktur ).

SCOM için ise stirling gereksinimleri aşağıdaki gibidir ;

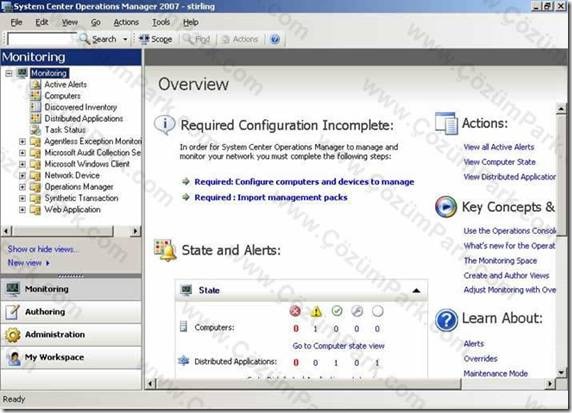

Kurulum sırasında “Management Server Action Account” için mutlaka “local system account” seçilmeli .Ayrıca elle yüklenen agent ların SCOM üzerinde kabul edilmesi için aşağıdaki adımları yapmamız gerekmektedir. Bu işlemi SCOM yönetim konsolundan yapıyoruz

SCOM yönetim konsolunu açıyoruz ve ardından “Administration” bölümüne tıklıyoruz

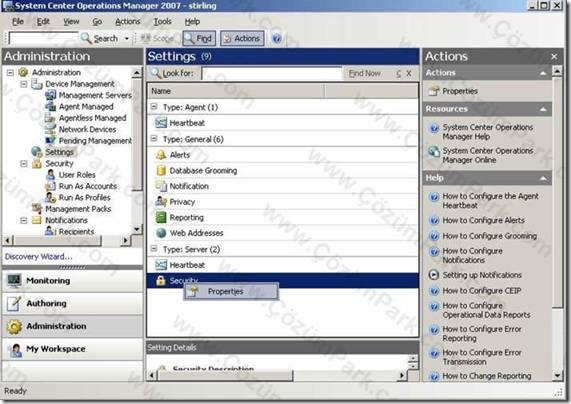

Daha sonra açılan menüden Settings düğümüne tıklıyoruz ve sağ bölümden “Type: Server” kısmının altında yer alan “Security” nin özelliklerine girip seçimi aşağıdaki şekilde değiştiriyoruz.

Bu işlem ile beraber yazılımsal gereksinimleri tamamlamış olduk. Ayrıca Stirling Server olarak konumlandırılacak server için gerekli network konfigurasyonu da tamamlayalım; Eğer tek server topolojisini benimsiyor ve kurulumu buna göre yaparsak aşağıdaki portları firewall üzerinden açmamız gerekmektedir.

80 – TCP = WSUS client erişimi için

9988 – TCP = Stirling konsolunu diğer bir makineye yüklememiz halinde iletişim için

5723 – TCP = SCOM agentlerın server a bağlanması için

Ve gerekli olan diğer network konfigürasyonu ise DC ve Exchange ile ilgili bağlantı portlarıdır. ( Not; şirket yapınızda zaten bir wsus server ve yine SCOM olabilir , ama ürünü tek server topolojisine göre kurduğum için bu şekilde dizayn yaptım siz isterseniz şirketinizde zaten var olan bu ürünleri stirling için kullanabilirsiniz ancak beta ürün için henüz bu hazır değil ).

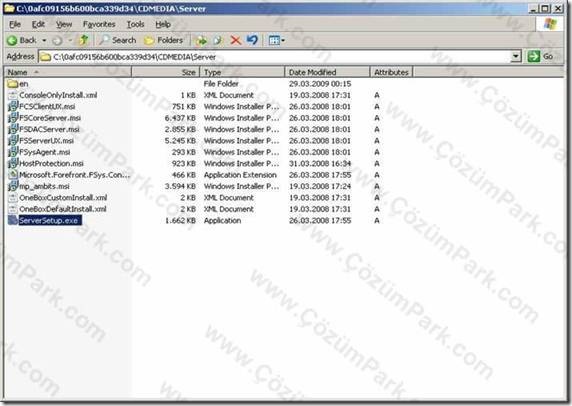

Sıra geldi kurulum bölümüne kurulum safhaları buraya kadar yaptığımız işlemlere göre son derece kolay.

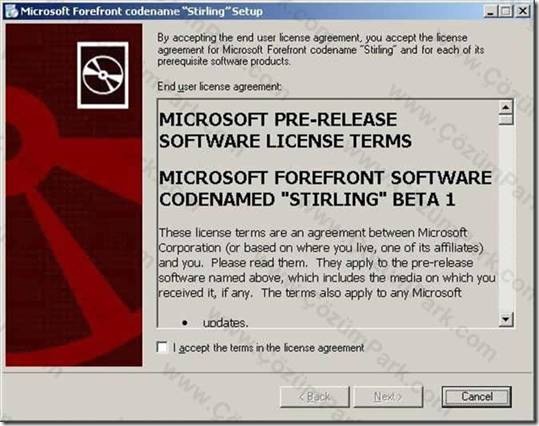

Sözleşmeyi kabul edip devam ediyoruz

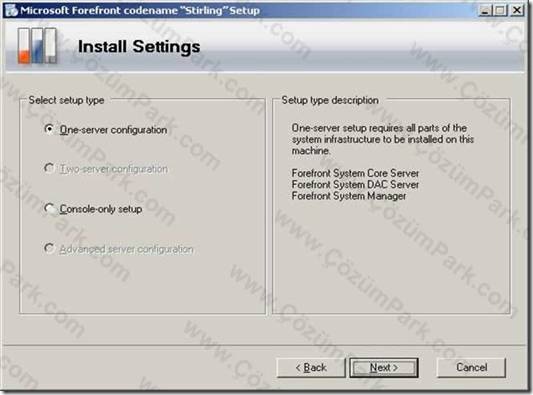

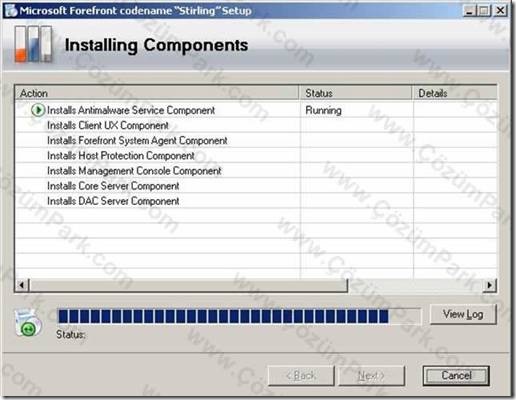

Beta ürün olduğu için zaten kurulum noktasında tek server topolojisini seçiyorum. Bundan sonra sistem gereksinimlerini test eden bir pencere karşınıza çıkacak ve eğer sistem gereksinimleri tam ise aşağıdaki gibi kurulum başlayacaktır.

Kurulum sonrası yönetim konsolunu çağırıyoruz.

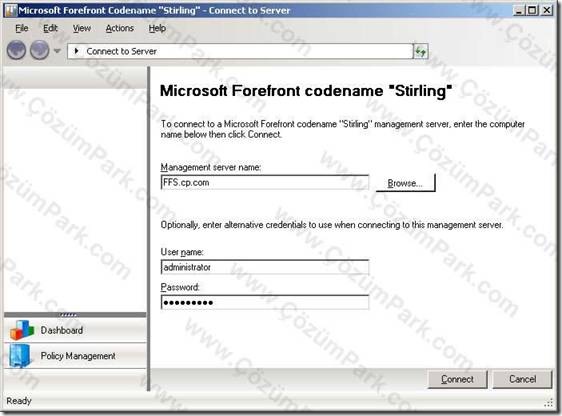

Bağlanacağımız Forefront Stirling makinesini tanımlıyoruz ve gerekli yetki bilgilerini girerek bağlantıyı gerçekleştiriyorum.

Makalemin ilk bölümünü burada tamamlıyorum. Çok fazla ekran görüntüsü olduğu için iki makale olarak hazırladım. İkinci makalede ise stirling üzerinde çalışmaya ve kural yazmaya başlıyoruz.